В контексте RESTful API приложений на Symfony 5, обеспечение безопасности и правильная реализация аутентификации и авторизации являются ключевыми.

Реализация аутентификации и авторизации

HTTP Basic Authentication

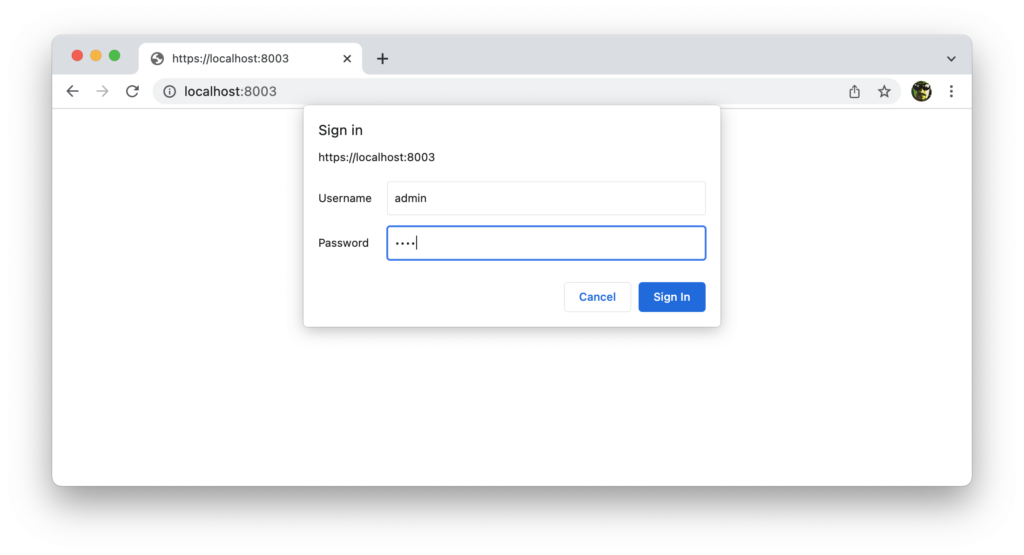

HTTP Basic Authentication – это метод аутентификации, встроенный в HTTP-протокол. Это один из самых простых методов аутентификации, при котором имя пользователя и пароль передаются через HTTP-заголовок Authorization. Эти данные предоставляются в кодировке Base64 и выглядят примерно так: Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=.

Принцип работы

Когда пользователь отправляет запрос к защищенному ресурсу, сервер отвечает с кодом состояния 401 Unauthorized и заголовком WWW-Authenticate, указывающим на необходимость аутентификации. Пользователь должен ввести свои учетные данные (логин и пароль), которые браузер автоматически отправляет с каждым последующим запросом к серверу.

Конфигурация в Symfony

В Symfony для настройки HTTP Basic Authentication необходимо сконфигурировать файервол в security.yaml:

# config/packages/security.yaml

security:

providers:

in_memory:

memory:

users:

user:

password: 'password'

roles: 'ROLE_USER'

firewalls:

main:

http_basic: ~

# ...

Здесь определяются пользователи и их пароли, а также активируется механизм HTTP Basic. Внимание! Этот метод подвержен риску перехвата учетных данных, если не используется HTTPS.

API Token Authentication

Аутентификация с использованием API-токенов — это метод, при котором пользователи или системы демонстрируют свою подлинность через уникальные, сгенерированные токены. В отличие от HTTP Basic Authentication, токены обеспечивают дополнительный уровень безопасности и управления доступом.

При API Token Authentication пользователи сначала проходят авторизуются с использованием своего имени пользователя и пароля (или другого механизма). После успешной аутентификации система генерирует уникальный токен, который пользователь отправляет в качестве части запроса для доступа к защищенным ресурсам. Эти токены обычно имеют ограниченный срок жизни или могут быть отозваны, обеспечивая дополнительный контроль безопасности.

Конфигурация в Symfony

# config/packages/security.yaml

security:

providers:

api_token_user_provider:

# конфигурация провайдера пользователей

firewalls:

api:

pattern: ^/api

stateless: true

guard:

authenticators:

- App\Security\TokenAuthenticator

В этом примере TokenAuthenticator будет обрабатывать логику извлечения и проверки токена из запроса. TokenAuthenticator в Symfony служит для обработки аутентификации с использованием API-токенов. Ниже представлен пример такого аутентификатора:

// src/Security/TokenAuthenticator.php

namespace App\Security;

use Symfony\Component\HttpFoundation\Request;

use Symfony\Component\HttpFoundation\JsonResponse;

use Symfony\Component\HttpFoundation\Response;

use Symfony\Component\Security\Core\Authentication\Token\TokenInterface;

use Symfony\Component\Security\Core\Exception\AuthenticationException;

use Symfony\Component\Security\Guard\AbstractGuardAuthenticator;

class TokenAuthenticator extends AbstractGuardAuthenticator

{

public function supports(Request $request)

{

return $request->headers->has('Authorization');

}

public function getCredentials(Request $request)

{

return $request->headers->get('Authorization');

}

public function getUser($credentials, UserProviderInterface $userProvider)

{

// Логика извлечения пользователя на основе токена

}

public function checkCredentials($credentials, UserInterface $user)

{

// Проверка валидности токена

}

public function onAuthenticationFailure(Request $request, AuthenticationException $exception)

{

// Ответ в случае ошибки аутентификации

return new JsonResponse(['error' => 'Authentication failed'], Response::HTTP_FORBIDDEN);

}

public function onAuthenticationSuccess(Request $request, TokenInterface $token, $providerKey)

{

// Действия при успешной аутентификации (например, ничего не делать)

}

public function start(Request $request, AuthenticationException $authException = null)

{

// Вызывается, когда аутентификация необходима, но отсутствует

}

public function supportsRememberMe()

{

return false;

}

}

Внимание! Токен-аутентификатор обеспечивает защиту от неавторизованного доступа, но не защищает от перехвата токена при отсутствии HTTPS.

JWT Authentication

JWT (JSON Web Token) – это открытый стандарт (RFC 7519), который определяет компактный и самодостаточный способ для безопасной передачи информации между сторонами в виде JSON-объекта. Эта информация может быть проверена и доверена, так как она цифрово подписана. JWT могут быть подписаны с использованием секретного ключа (с алгоритмом HMAC) или с использованием пары ключей RSA/ECDSA.

JWT состоит из трех частей: Header (заголовок), Payload (нагрузка) и Signature (подпись). Header обычно указывает тип токена (JWT) и алгоритм подписи. Payload содержит утверждения (claims), которые используются для передачи информации между сторонами. Signature используется для проверки того, что сообщение не было изменено по пути.

При аутентификации пользователь отправляет свои учетные данные на сервер, сервер проверяет эти данные и, если они верны, выдает токен JWT, который затем используется клиентом в последующих запросах для доступа к защищенным ресурсам.

Для реализации JWT в Symfony можно использовать, например, LexikJWTAuthenticationBundle:

composer require lexik/jwt-authentication-bundle

Конфигурация безопасности в security.yaml может выглядеть следующим образом:

# config/packages/security.yaml

security:

# ...

firewalls:

api:

pattern: ^/api

stateless: true

jwt: ~

# ...

JWT предоставляет более надежный способ аутентификации, особенно для stateless приложений.

Защита данных и безопасность API

HTTPS:. Независимо от выбранного метода аутентификации, использование HTTPS обязательно для защиты данных в процессе их передачи. CORS:. Конфигурация CORS важна для контроля доступа к API, особенно при работе с разными доменами.

Rate Limiting:. Ограничение частоты запросов помогает защитить API от DDoS-атак и брутфорса.

Validation and Sanitization:. Проверка и очистка входящих данных снижает риск SQL-инъекций и XSS-атак.

Error Handling:. Корректная обработка ошибок защищает от утечки чувствительной информации.

Пример защищенного эндпоинта API

Рассмотрим защищенный эндпоинт /data, который использует JWT для аутентификации:

// src/Controller/Api/SecureController.php

namespace App\Controller\Api;

use Symfony\Bundle\FrameworkBundle\Controller\AbstractController;

use Symfony\Component\HttpFoundation\Response;

use Symfony\Component\Routing\Annotation\Route;

/**

* @Route("/api/secure")

*/

class SecureController extends AbstractController

{

/**

* @Route("/data", name="secure_data")

*/

public function secureData()

{

return new Response('Secure data');

}

}

Этот эндпоинт доступен только пользователям с валидным JWT.

Применение и ограничения методов аутентификации

HTTP Basic:

HTTP Basic Authentication подходит для сценариев, где требуется простая аутентификация без необходимости сложной логики и дополнительного уровня безопасности. Этот метод часто используется для быстрой аутентификации в API или при разработке и тестировании приложений.

Однако, этот метод не рекомендуется для продакшн-приложений, особенно если он используется без HTTPS, поскольку учетные данные пользователя могут быть легко перехвачены. Также HTTP Basic не предусматривает сложных механизмов управления сессиями, которые выходят за рамки простой проверки логина и пароля, как в случае с HTTP Basic Authentication. Эти механизмы включают:

- Управление состоянием сессии.. В отличие от stateless аутентификации, как HTTP Basic, где каждый запрос обрабатывается независимо, многие приложения требуют поддержки состояний сессий. Это может включать отслеживание действий пользователя, времени сессии, а также предоставление возможности выхода из системы и управления параллельными сессиями.

- Многофакторная аутентификация (MFA).. Для повышенной безопасности, особенно в корпоративных или коммерческих приложениях, может потребоваться многофакторная аутентификация, которая сочетает что-то, что пользователь знает (пароль), что-то, что у него есть (телефон, токен), и/или что-то, что является частью его (биометрия).

- Ограничения на сессии по IP или устройству.. Для дополнительной безопасности приложения могут требовать, чтобы сессии были связаны с определенным IP-адресом или устройством, предотвращая несанкционированный доступ даже при утечке данных аутентификации.

- Обновление и отзыв токенов.. В более сложных системах аутентификации, например, использующих токены, таких как JWT (JSON Web Tokens), необходимы механизмы для их обновления и отзыва, что обеспечивает более гибкое управление доступом и повышает безопасность.

- Ролевое Управление Доступом (RBAC).. В приложениях, где разные пользователи имеют различные уровни доступа, требуется сложная система управления ролями и разрешениями.

API Token

API Token Authentication хорошо подходит для приложений, где необходим усиленный контроль доступа. Контроль доступа отвечает за то, что только авторизованные пользователи имеют доступ к определенным данным или функциям в приложении. Это может включать:

- Ролевое управление доступом (RBAC).. Пользователи имеют различные роли, и каждая роль предоставляет доступ к определенным функциям или данным.

- Атрибутивный контроль доступа (ABAC):. Доступ определяется на основе атрибутов (например, отдел, должность), что позволяет более детально управлять правами.

Также этот метод авторизации подходит для систем, где требуется более тонкая настройка прав доступа и безопасности – способность детально настраивать, кто и в каких условиях может получить доступ к ресурсам. Это включает в себя:

- Доступ на основе контекста.. Доступ может изменяться в зависимости от контекста (например, местоположения пользователя или времени суток).

- Срок действия и ограничения токенов.. Определение срока действия токенов и возможность их отзыва или обновления.

Этот метод особенно эффективен для stateless приложений и API, где каждый запрос обрабатывается независимо.

Тем не менее, этот метод требует надежного управления токенами, включая их безопасное хранение и передачу, а также механизмы их обновления и отзыва.

Критерии безопасности при хранении и передаче токенов:.

- Токены должны храниться в защищенном месте, например, в базе данных с шифрованием.

- Токены должны передаваться только через защищенные соединения (HTTPS). Механизмы обновления и отзыва токенов:.

- Реализация механизмов для обновления токенов по истечении их срока действия.

- Возможность отзыва токенов, например, при подозрении на их компрометацию.

Также стоит учитывать риски:

- связанные с возможным перехватом токенов при их передаче без защищенного соединения (HTTPS).

- увеличение сложности системы, необходимость более сложной логики для управления токенами

- риск для безопасности при неправильной реализации

API Token Authentication может быть излишним для простых или меньше критичных приложений, где подобный уровень контроля и безопасности не требуется.

JWT

JWT подходит для приложений, где необходимо stateless взаимодействие, например, в одностраничных приложениях (SPA) и RESTful API. Он обеспечивает удобный способ управления пользовательскими сессиями без необходимости сохранения состояния на сервере.

Однако JWT имеет свои ограничения и риски. Поскольку информация в токене кодируется, а не шифруется, она может быть прочитана кем угодно, кто имеет доступ к токену. Это значит, что необходимо обеспечить безопасную передачу и хранение токенов.

- Для безопасной передачи всегда используйте HTTPS для передачи токенов между клиентом и сервером, чтобы предотвратить их перехват через сниффинг трафика.

- Если вы используете cookies для хранения JWT на стороне клиента, установите флаг HTTP-Only, чтобы сделать их недоступными для JavaScript, что помогает предотвратить атаки XSS.

- Для веб-приложений используйте защищенные механизмы хранения, такие как Web Storage (localStorage/sessionStorage) с учетом их уязвимостей. В мобильных и настольных приложениях используйте безопасные контейнеры для хранения токенов.

- Регулярно обновляйте токены и предоставьте механизм их отзыва, чтобы минимизировать риски в случае утечки. JWT не удобен для сценариев, где необходимо немедленно отзывать токены, так как по своей природе JWT предназначен для использования до истечения его срока действия.

В целом, JWT предлагает превосходное решение для таких современных приложений как:

- Одностраничные приложения (SPA) где требуется обеспечить бесшовную аутентификацию между фронтендом и бэкендом.

- Stateless RESTful API: Подходит для систем, где необходимо минимизировать нагрузку на сервер за счет отсутствия состояния (стейта).

- Микросервисные архитектуры: Облегчает аутентификацию и авторизацию между различными микросервисами.

- Мобильные приложения: Удобно для аутентификации мобильных приложений, где поддержание сессии может быть затруднено.

Но использование JWT должно быть тщательно взвешено с учетом требований к безопасности и архитектуры приложения. Например JWT не подходит для

- Приложений, требующих немедленного отзыва токенов: Так как JWT предназначен для использования до истечения его срока действия.

- Приложений с высокими требованиями к безопасности: Где возможность чтения данных из токена может представлять риск.

- Приложений с долгосрочными сессиями: Где управление долгосрочными токенами может быть проблематично.

- Приложений, где требуется сложное управление сессиями: Например, интенсивное взаимодействие между клиентом и сервером с частыми изменениями состояния аутентификации.

Добавить комментарий